Utálod, hogy a huszadik új és egyedi jelszót kell kitalálnod? Mégis melyik számít jó jelszónak? Egy átlagos felhasználónak a kiberbiztonságról a megfelelő jelszóválasztás jut eszébe, de ennél jóval többről van szó. Sokkal fontosabb a rendszer egészének védelme, mint egy-egy jelszó. Mit tehetsz, ha találtál egy biztonsági rést? Milyen hibákat használnak ki a hekkerek? Magyarországon milyen hekkertámadások történtek? Minden hekker egy elvetemült gonosztevő?

A Nemzeti Kibervédelmi Intézet munkatársával, Solt Illéssel készített interjúnk első felét az Impulzus XLIV. évfolyamának 5. számában olvashatjátok, amely újságtartóinkban vagy online archívumunkban megtalálható.

Mik a leggyakoribb jelszavak, és miért mindig ugyanazok?

A jelszavak megjegyzése kognitív teher az embereknek: egyre több szolgáltatást használunk, egyre több helyen kell bejelentkezni. Lusták vagyunk, szeretjük ugyanazt használni, amiket a billentyűzeten le lehet ütni egy sorban: 12345, vagy az egyéb kedvencek: password, titok, jelszó. Tehát egyszerűen a felhasználói lustaságból erednek, nincs ezen csodálkoznivaló. Ha van olyan rendszer, ahol nem adunk meg érzékeny információkat, akkor oké, de ne várjuk, hogy az adataink védelme biztosított lesz.

Mi számít gyenge, közepes vagy erős jelszónak, és mennyivel nehezebb az egyiket feltörni, mint a másikat?

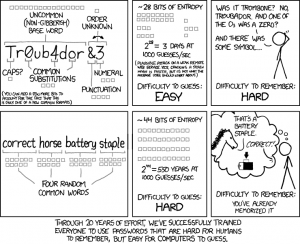

A jelszóválasztásnál a legfontosabb szempont, hogy legyen egyedi: vagy mindenféle huncut karaktereket pakolunk bele és ezzel próbáljuk elérni azt, hogy nekünk nehéz legyen megjegyezni és begépelni, ugyanakkor ezt egy gépnek kipörgetni továbbra is egyszerű. Ha egy hosszabb, általunk könnyen megjegyezhető és begépelhető jelszót választunk, azzal sokkal jobban megnehezítjük annak a dolgát, aki megpróbálja ezt kitalálni, tehát valószínűleg jobban járunk, mint az előző módszer alkalmazásával.

A jelszó feltörése alatt egyébként többmindent is érthetünk: az interneten mondjuk van egy bejelentkező felület, és ott valaki próbálkozhat különböző jelszavakkal. Mivel ezeknél a rendszereknél tipikusan valamilyen korlátozás van beépítve, hogy hányszor lehet próbálkozni egy felhasználó esetében vagy egy címről, így gyakorlatilag csak a legegyszerűbb, ’123456’ típusú jelszavakkal van problémánk. Persze van olyan rendszer, amiben nincsen ilyen védelem, tehát ott már a kevésbé triviális jelszavakkal is bajba kerülhetünk.

Ugyanakkor klasszikus jelszófeltörés alatt azt értjük, amikor valaki egy tárolt jelszónak valamilyen lenyomatát megszerzi. Nagyon felelőtlen az a fejlesztő, aki úgy tárolja az összes felhasználó jelszavát, ahogy megkapta, mert akkor gyakorlatilag csak ki kell olvasni, nem is kell „feltörni”. A feltörés attól függően, hogy milyen egyirányú lenyomatképzési módszert választott a fejlesztő, más és más ideig tarthat, amíg egy támadó otthon próbálkozva a videókártyákból vagy FPGA-kból összerakott törőgépén futtatja a jelszólenyomatokat. Ezek a műveletek lehetnek olyanok, amiket másodpercenként milliós nagyságrendben lehet végrehajtani, és olyanok, amiből másodpercenként még a legfrissebb processzorokkal is csak százas mennyiségben próbálkozhatunk, tehát széles skálán mozognak. Használjunk hosszú jelszót, és akkor valószínűleg több időbe telik feltörni a jelszavunkat, mint másét. Ehhez a fázishoz viszont már a jelszólenyomat megszerzése kell, és mire valaki bejut egy olyan rendszerbe, hogy ez megtörténjen, valószínűleg már máshoz is hozzáfért.

Erős jelszó megalkotására webcomic (forrás: xkcd)

Tudnál mondani egy jó módszert jelszavak megalkotására és megjegyzésére?

Ez mindenkinél máshogy működik, hogy ő mit tud könnyen megjegyezni. Említettem, hogy célszerű hosszú jelszót választani, amire vannak különböző technikák: hogyan rakunk egymás mögé szavakat. Érdemes olyan logikát választani, amivel mi könnyen meg tudjuk jegyezni a jelszót. Vannak hardveres megoldások is erre: különböző jelszókártyák, amivel piktogramok alapján képezhető jelszó, ha valakinek az a könnyebb.

Ha jelszókezelő alkalmazást használunk, az leveszi a vállunkról a bonyolult jelszó megalkotásának terhét, mert generál egy álvéletlen (tipikusan mester-jelszó alapú), vagy jobb esetben véletlen jelszót, amit utána megjegyez és beírja helyettünk, ugyanakkor az ilyen alkalmazások esetében, ha valaki nem megfelelően használja, akkor nagyobb bajba keverheti magát, mintha nem is kezdte volna el használni.

Az átlag felhasználók melyik rendszereket védik inkább erős jelszavakkal?

Nem állíthatom, hogy a felhasználói szokások ismeretének birtokában vagyok. A felhasználók az erős jelszó választásával elsősorban a saját adataikat védik, a rendszer egészének a biztonságát egy személy jelszóválasztása jó esetben nem befolyásolja. Persze, ha az illető a rendszergazda, az más tészta, de most átlag felhasználóról beszélünk. Tehát a saját adatai elérését tudja korlátozni, a személyazonosságával való visszaélés kockázatát csökkentheti: a támadók nem fognak a nevében posztolni, elvinni olyan fényképet, amit például utána valahol máshol megosztanak, vagy ami alapján egy állást nem tud betölteni.

A felhasználóknak azt a gondolati váltást kell megtenniük, hogy a jelszó csak a támadások nagyon szűk köre ellen nyújt védelmet. Sokkal inkább ki van téve annak (ha nem triviális jelszót választ), hogy az, akire rábízza az adatokat, aki a rendszert működteti, az mennyire vigyáz a rendszerére: rendszergazdája mennyire biztonságos jelszót választ, karbantartja-e a rendszereit, keresi-e aktívan az egyes behatolások jeleit, hogyha ilyen behatolás történt, akkor szól-e a felhasználóknak. A cégeknek ez egy nagyon nehéz dilemma, mert senki sem szól szívesen, hogy elszúrta, pláne akkor, ha minden felhasználóját értesítenie kell, mert azt sem tudja megállapítani, hogy mely felhasználók adatait vitték el. A jelszóválasztáson túl azt is figyelembe kell vennünk, hogy hol vezetünk egyáltalán felhasználói fiókot és hogy ott mennyire függünk a szolgáltatástól: milyen típusú adatokat töltünk fel, mennyi ideig hagyjuk ott, takarítunk-e magunk után, engedjük-e, hogy jelszó nélkül valamilyen adatunkhoz mások is hozzáférjenek, tehát a biztonsági beállításait (pl. Többfaktoros hitelesítést) annak a szolgáltatásnak hogyan kezeljük. A jelszó erőssége egy jó első gondolat, de ne álljunk meg itt.

A támadók milyen hibákat szoktak kihasználni, hogyan jutnak be egy átlag felhasználó gépébe?

A legkönnyebb dolga a támadónak akkor van, ha lusta lehet és nem kell saját támadóeszközt összeraknia egy ilyen támadás végrehajtásához. Levesz a polcról egy kész támadó szoftvert, ami egy ismert sérülékenységet használ ki valamilyen elavult szoftverben. Ez csak elavult szoftverek esetén működik, mivel a felelős gyártó ki fog adni valami frissítést, és azt vagy a felhasználó felrakja, vagy automatikusan települ, és legalább azzal az ismert sérülékenységgel szemben védetté tehetjük a rendszerünket. Ha ezt nem tesszük meg, akkor a hekkernek nagyon könnyű dolga van. Ezt kihasználva nagyon sok célpontot meg tud támadni, de nem tudja kiválasztani, hogy kiket, hanem szőnyegbombázás jelleggel szét tud szórni valamilyen kártevőt, és valakinél csak bejön. Ez a kiberbűnözés esetében leggyakrabban használt módszer. Gyakran van szükség arra, hogy a felhasználó valamilyen módon aktívan közreműködjön: rákattintson egy linkre, vagy megnyisson egy fájlt.

Lehet ezek ellen akkor is védekezni, ha elavult szoftvereink vannak a felhasználói figyelmetlenség vagy fenyegetettség felismerésével. Gondolkodva a jelszó megadása előtt, megnézve a böngésző címsorát: hol adom meg a jelszavamat, vagy egyáltalán miért kéri azt az információt, tényleg szüksége van-e rá. Például a bankom elkéri a személyi számomat: mi szüksége lenne rá, már megadtam neki ötvenszer. Ilyen jellegű figyelmetlenségek jönnek leggyakrabban szóba.

Ha valamilyen célzott támadást kell a támadónak kiviteleznie, akkor leggyakrabban a célpont egyedi szoftverei alapján, körülnézve a honlapján vagy a szerveren futó egyéb alkalmazásokat megfigyelve próbál valamilyen egyedi sérülékenységet találni. A másik véglet egy ennél költségesebb módszer, hogy akár humán erőforrást von be: odaküld valakit, hogy jusson be az épületbe. Ez viszont nem tartozik a gyakori módszerek közé.

Jelenleg melyik szervezeteknek vagy cégeknek van legerősebb védelme?

Ha most mondanék egy nevet, akkor azzal egy nagy piros célkeresztet rajzolnék a hátára, úgyhogy ezt nem fogom megtenni. Összetett kérdés már az is, hogy hogyan hasonlítjuk össze két rendszer védelmének erősségét. A gazdaságosságot szem előtt tartva a védelem erősségét olyan módon kell kialakítani, hogy az arányos legyen a kockázatokkal. Egészen másfajta védelmet teszünk egy olyan eszközre, amin semmilyen bizalmas, érzékeny információt sem kezelünk, mint mondjuk egy olyanra, ahol nagy mennyiségű pénzügyi adat, akár egy bank szolgáltatásai vannak. Nem várhatjuk el, hogy minden eszközön az elérhető legmagasabb szintű védelem legyen.

A szervezetek, akik jól tudják becsülni, hogy mennyi kockázatot jelent egy ilyen probléma, azok azok, amelyek amúgy is sokat foglalkoznak kockázatelemzéssel, például pénzintézetek. Meg tudják becsülni, hogy nekik mekkora kárt okozhat egy incidens: mennyi ügyfelet fognak elveszíteni, ha nyilvánosságra kerül, hogy az internetbankjuk megsérült; mennyi bankkártyacsalást fognak elkövetni, amiért végső soron általában a banknak kell megfizetnie. Ebből kijön egy jó nagy szám, és megnézik, hogy mi az ezen összeghatár alatt kapható leghatékonyabb védelem, ami kezelni képes a kockázatokat.

Konkrétan a pénzintézeteknél (a hazai kormányzati intézményekhez hasonlóan), elég erős jogszabályi kötelezettségek vannak azzal kapcsolatban, hogy milyen minimális szintű védelmet kell mindenképp kialakítaniuk. Azért indokolt, hogy kisebb a mozgásterük, mert nemcsak az érintett intézmény ügyfeleinek adatai sérülnek, hanem akár másoké is. A minimum követelmények miatt és azért, mert jól fel tudják mérni a kockázatot, mondhatjuk, hogy ők azok a cégek, amelyek legtöbbet költenek rendszereik védelmére.

Vannak olyan cégek, akik felkérik az embereket: támadják meg őket és ha sikeres támadást intéznek ellenük, akkor pénzt vagy egy állást is kínálnak számukra. Mit gondolsz erről a gyakorlatról?

Ez a bug bounty: egyes cégek jutalmat kínálnak azért, hogy nagyon szigorúan meghatározott körülmények között, lehetőleg effektív kár okozása és az éles felhasználói adatok veszélyeztetése nélkül, megadott módon szolgáltasson valaki bizonyítékot a saját rendszerük sérülékenységéről.

Ilyen típusú programból nagyon sokféle van, és azt látjuk, hogy azok a szervezetek, akik sokat tesznek a saját biztonságukért, előbb-utóbb eljutnak arra a szintre, úgy érzik, hogy mindent megtettek a biztonságukért, amit tudtak, de tudják azt, hogy a szürkeállomány nagy része nem az intézményen belül van, hanem azon kívül, tehát előbb utóbb valaki fog találni olyan sérülékenységet is, amire ők nem jöttek rá. Egyszerűen anyagilag megéri akár nagyon sok pénzt, akár több tízmillió forintot is áldozni arra, ha valaki ilyen sérülékenységet talál, akkor ne visszaéljen vele, ne a feketepiacon adja el, hanem náluk jelentkezzen ezzel a problémával. Tipikusan a piaci, profitorientált vállalkozások esetében van létjogosultsága egy ilyen programnak.

Sokkal nehezebb helyzetben vannak a nem piaci szervezetek, akiknek nincsen lehetőségük ilyen tetemes összegek felkínálására. Nagyon fontos eleme az ilyen programoknak továbbá, hogy a feltárt problémákkal rögtön tudjanak valamit kezdeni. Ha kiderül egy ilyen sérülékenység, annak kapcsán lehet, hogy az egész rendszert át kell tervezni vagy átépíteni. Aki ilyen programot kezdeményez, ha nem kész arra, hogy ezeket ki is javítsa minél rövidebb határidőn belül, akkor a pénz kifizetése után nem tudja kivédeni azt, hogy a sérülékenységet megtaláló a feketepiacon is eladja azt. Az intézménynek, szervezetnek, aki egy ilyet kezdeményez, ezt jól át kell gondolnia.

Mi a helyzet akkor, ha valaki egyszerűen magától talál biztonsági problémát egy rendszerben?

Rossz esetben mondjuk Twitteren kiírja, hogy „Bejutottam ebbe a rendszerbe egyszerűen azzal, hogy átírtam a böngésző címsorában egy számot!”, és ezzel olyan felhasználók adataihoz hozzáfért, akikéhez nem lett volna szabad. Ebben az esetben megkockáztatja azt, hogy ellene büntetőfeljelentést tesznek, mivel betört egy rendszerbe, sőt még le is járatta az intézményt azzal, hogy ezt publikálta. Gondolhatjuk, hogy jót akart ezzel, de nagyon veszélyes vizeken jár, attól függően, hogy melyik országban van, hogy ezt éppen hogyan büntetik, vagy tesznek-e feljelentést.

A jogszabályok szintjén nem várható a „jószándékú hekkelés”, azaz a felelős nyilvánosságra hozatal (Responsible Disclosure) megjelenése, ugyanakkor vannak erre (a bug bounty szabályaira hasonlító) szakmai etikai alapelvek: hogyan kell szólni az intézménynek, azzal milyen típusú megállapodást lehet kötni arra vonatkozóan, hogy a hibát megtaláló minden információt átad arról, milyen problémát talált. Ugyanakkor az intézmény is ígérje meg, hogy nem fogja őt beperelni ezért, jogosan várhatja, hogy nem fogja sérelem érni. A hekker ne menjen odáig, hogy szándékosan kárt okozhasson, csak addig, hogy megállapítsa: „igen, ezzel kárt lehet okozni”, és ennyi legyen neki elég. Ha próbálkozni szeretne, ne éles felhasználók adatain tegye, hozzon létre tesztfelhasználókat. Ha arra jut – egy sávos jutalmazású bug bounty esetében –, hogy több pénzt kapna azért, ha még egy lépést továbbmenne, ugyanakkor nem biztos benne, hogy ezzel nem fog kárt okozni, akkor az intézménynek érdemes felajánlania, hogy akkor is kifizeti-e a nagyobb összeget, ha nem hajtotta végre a következő lépést, csak megállapította a probléma fennállását. Nagyon sok finomság, apróság van, amit ebben jól kell tudni kezelni.

Magyarországon ennek a jogszabályi keretei hogyan vannak megoldva?

A Büntető Törvénykönyvben a XXXVI. fejezet 375. §, valamint a XLIII. fejezet 422-4. § taglalja a kiber-bűncselekményeket, melyek az Európai Unió egységes szabályozásával konform módon rendelik büntetni az egyes ilyen cselekményeket, tehát a kiberbűncselekményeknek a szankcionálása jogilag jól rendezett.

Arra vonatkozóan viszont, hogy mikor lehet egy jószándékú hekkelésnél garantáltan elkerülni a büntetést, nincsen egyértelmű szabály. Ha valaki felfedi a hatóság előtt, hogy ilyet csinál, az mindenképpen enyhítő körülmény – viszont ha valaki kíváncsiságból elkezd egyszerűen kattintgatni, vagy a böngésző címsorában egyes mezőket átírni, akkor az nem életszerű, hogy be fog előtte telefonálni a helyi rendőrőrsre emiatt. Azt javaslom mindenkinek, aki sérülékenységgel találkozik, hogy először az intézménnyel / fejlesztővel vegye fel a kapcsolatot, és ha nem együttműködőek, akkor ne vizsgálódjon tovább.

Ez a büntetőjogi része a hekkelésnek, másik oldalról el kell mondjam, hogy az NKI-nak kötelessége ezen sérülékenységek kezelése. Ha valaki nálunk jelentkezik azzal, hogy egy sérülékenységet talált, akkor tudjuk számára garantálni az anonimitást az intézmény / fejlesztő felé, nem fedjük fel a személyazonosságát, sőt, akár neki sem kell felénk. Segítünk a felelős nyilvánosságra hozatal folyamatának végigvezetésében. Ebben van gyakorlatunk, elsősorban a hazai fejlesztők felé, de ha igény van rá, akkor akár a külföldi üzemeltetők, szoftver- vagy hardvergyártók felé is el tudunk járni. A velünk való együttműködés viszont nem érinti az illető büntetőjogi felelősségre vonását az intézmény által, tehát a velünk való együttműködés nem jelent számára immunitást a büntethetőséggel kapcsolatban, mi a technikai probléma, a sérülékenység kijavításában tudunk közreműködni.

Mesélnél egy jelentős hatással bíró, Magyarországon történt kibertámadásról?

Incidensekről csak az érintett felhatalmazása alapján nyilatkozhatunk, így a nyilvánosságra került támadások közül tudok válogatni. Az első ilyen itthon nagyobb port kavaró incidens az volt, amikor magukat az Anonymus csoporthoz tartozónak valló hekkerek az Alkotmánybíróság honlapján átírták az alkotmány szövegét. Az Anonymus csoport és a hacktivizmusa hosszú ideig meghatározta a kiberbiztonságról való hazai gondolkodást: ez a támadás jutott mindenkinek eszébe, amikor kibertámadásról volt szó. Azóta a sajtóban is lehetett találkozni másfajta támadásokkal is. A hacktivizmus talán a legkevesebb kockázatot jelenti a támadások mögött álló szervezeteknek.

Az átlagos felhasználó legtöbbet a kiberbűnözéssel találkozik. Akinek pénz megy át a keze között, az számíthat rá, hogy kiberbűnözők pályáznak arra a pénzre. Vannak a különböző, az országuk érdekeit képviselő, külföldön tevékenykedő szervezetek, akik azért hatolnak be rendszerekbe, hogy abból valamilyen hasznot hajtsanak a saját országuknak.

Az Alkotmánybíróság esete óta láttunk példát másokra is, mint a kormányzati tájékoztató portál elleni támadás, ami több órára elérhetetlenné tette a rendszert. Ezzel kapcsolatban sok kérdés merült fel, hogy ki és hogyan állhat a hátterében.

Nemrég egy biztonsági cég a Honvédelmi Minisztérium rendszerei elleni adathalász kísérletről számolt be, ami sikeresség esetén alkalmas lehetett volna érzékeny információk megszerzésére.

Nem vagyunk olyan elkényeztetett helyzetben, hogy csak annyi incidens legyen, mint ami sajtónyilvánosságra kerül, a többi kezelése a háttérben zajlik.

Magyar hekkerektől mennyire kell tartani? Mennyire jó „szakemberek”?

Megkülönböztetünk jóindulatú (white hat) és rosszindulató (black hat) hekkereket. Először a black hatre válaszolok: ritkán hallunk arról, hogy magyar hekkert tartóztattak le vagy keresnének akár hazai, akár külföldi rendvédelmi szervek, de azért nem példa nélküli. Legutóbb a Hucky nevű zsaroló kártevő esetében felmerült a gyanú, hogy magyar anyanyelvű hekker készíthette magát a programot.

Az etikus hekkerek esetében megítélésem szerint aránylag jól állunk, kezdve a felsorolást alma materemmel, a CrySySszel, a BME IT biztonsági laborjával. A hallgatókból álló hekkercsoportjuk nagyon előkelő helyezéseket ér el különböző versenyeken, összesítésben is más nagy múltú egyetemek és akár cégek jól fizetett hekkercsoportjai előtt végezve. A piaci szegmensben is több olyan cég van, akik nemzetközileg elismertek az etikus hekkelés területén, és szolgáltatnak globális piacra. Vannak olyan multinacionális cégek, akik Magyarországra hozzák az IT biztonsággal foglalkozó részlegüket. Tehát a nemzetközi bizalom megvan, és ha nem is sok szakember foglalkozik ezzel, de összességében úgy gondolom, hogy minőségben jól állunk ezen a téren.